プロが教えるAWSアカウント作成方法 ~ルートユーザーアカウント作成編~ では、アカウント作成手順をご紹介しました。作成したばかりのアカウントは、セキュリティ対策が強固ではないため、第三者に悪用される危険があります。安全に、かつ安心してAWSを利用するために、適切な設定をおこないましょう。

今回は、AWSアカウント作成後に行うべき設定をご紹介します。

目次

AWSアカウント作成後に行うべき事項とは?

AWSアカウント作成後に行うべき設定は、大きく2つのパートに分けることが出来ます。

1つ目のパートは、アカウントのセキュリティ対策です。作成したばかりのアカウントはセキュリティ設定が弱く、第三者に悪用される可能性や情報漏洩の危険があります。多要素認証の設定やIAMユーザーの作成を行い、被害にあわないようにしましょう。

2つ目のパートは、コスト管理の設定です。デフォルトの設定では運用時に不便な点があるので、設定を変更しておきましょう。利便性が各段に向上します。

この記事では、1つ目のパート「アカウントのセキュリティ対策」についてご紹介します。

2つ目のパートについては、下記で詳しく紹介しています。

プロが教えるAWSアカウント作成後に行うべき設定 ~コスト管理編~

ルートアカウントの二要素認証の必要性

ルートユーザーへサインインする

以降の作業は全てAWSマネジメントコンソールにサインインした状態で行います。

まずは、作成したアカウントで以下手順に従いサインインしてみましょう。

ルートユーザー サインイン方法

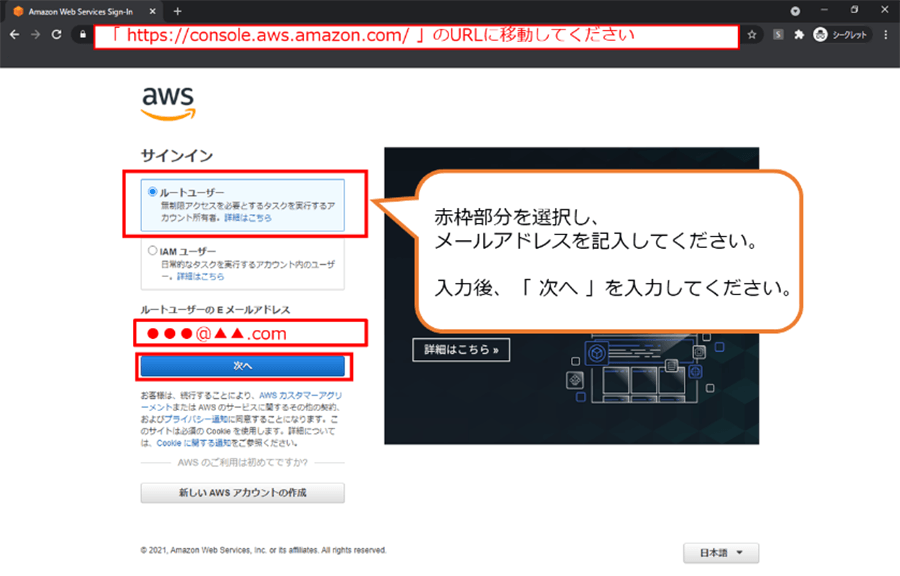

1. サインインページを開く

AWS マネジメントコンソール にアクセスし、サインインページを開きます。

ルートユーザーを選択し、ルートユーザーに登録しているメールアドレスを入力してください。

入力完了後、「次へ」をクリックします。

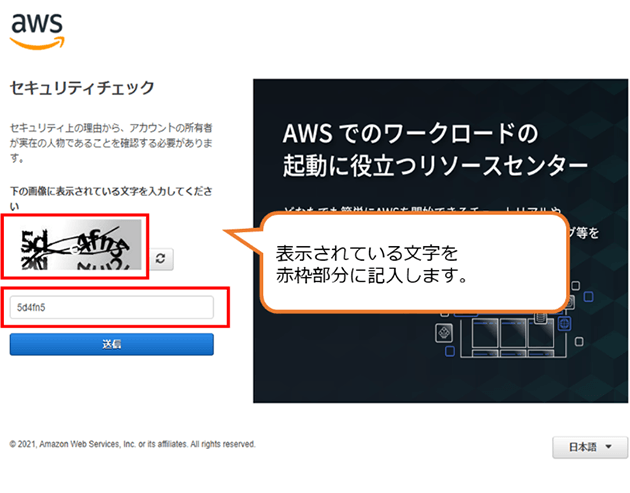

2. セキュリティチェックを行う

次の画面では、セキュリティチェックを行います。

赤枠に表示されている文字を記入し、「送信」をクリックしてください。

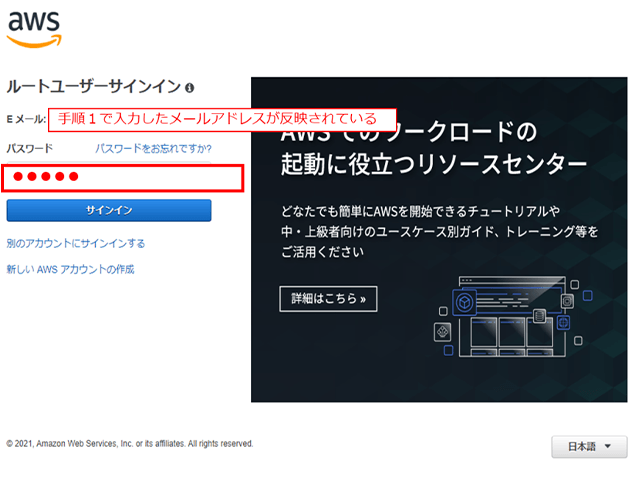

3. サインインを行う

セキュリティチェックを行った後、ルートユーザーに登録しているパスワード入力を求められます。「手順1. サインインページを開く」にて入力したルートユーザーのパスワードを入力してください。入力完了後、サインインをクリックしてください。

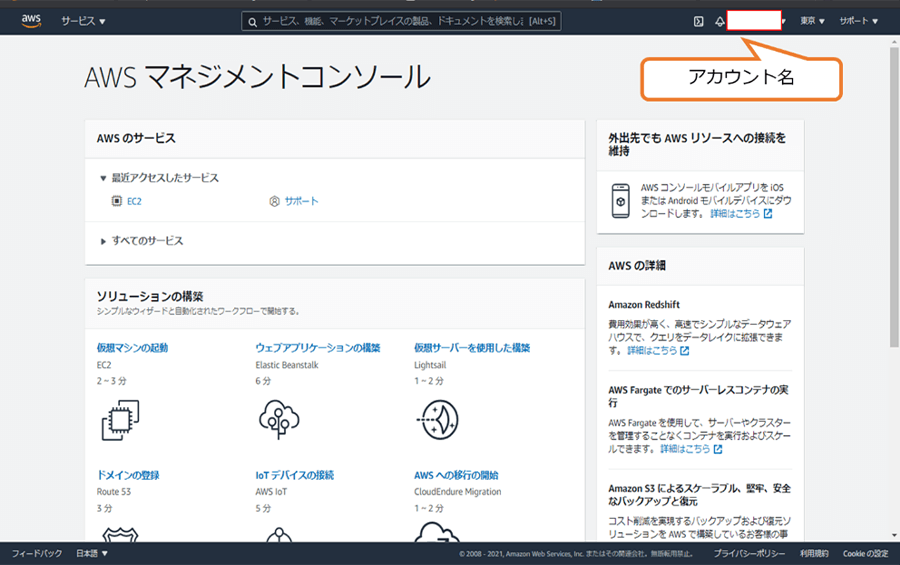

4. サインインが完了する

アカウント作成後、できるだけ早く設定を行いましょう。サインインが完了し、AWS マネジメントコンソール画面へ遷移します。

AWS マネジメントコンソールは、AWSのサービスやリソースをウェブ画面から管理することができるツールです。詳しくは、こちらの記事で説明していますので是非ご確認ください。

【参考記事】:AWSマネジメントコンソールとは? | AWS活用法

ポイント:ルートユーザーは日常使いしないこと

ルートユーザーは日常的な作業では利用しないのが鉄則です。

何故ならば、「利用権限が大きすぎる」ためです。個人利用であれば絶対順守するべきというわけではありませんが、やはりルートユーザーの日常使いは推奨できません。ルートユーザーのアカウント情報が第三者に悪用された場合や、操作を誤り請求や権限の設定を変更した場合に、アカウントへの影響が非常に大きいです。

そのため、管理・構築に必要な権限を付与した子アカウント(IAMユーザー)を作成・利用し、必要な時以外は親アカウントにあたるルートユーザーを使わないようにしましょう。

ルートアカウントの二要素認証を設定する

デフォルトの設定では、アカウント作成時のメールアドレスとパスワードでサインインが可能です。

しかし、これらの情報が外部に漏れてしまうと第三者でもサインイン可能になってしまうため、二要素認証設定をオススメします。できるだけ、アカウント作成後すぐに設定を行いましょう。

ルートアカウントの二要素認証設定方法

【事前準備】MFAデバイスの準備

MFA(多要素認証)を利用する為には、認証コードを発行するデバイス(MFAデバイス)が必要です。MFAデバイスには、仮想MFAデバイス、ハードウェアMFAデバイス、などがあります。

MFAデバイスはユーザー自身で調達が必要です。ご自身の環境や目的にあったデバイスの準備をしておきましょう。AWSにてサポートしている MFA デバイスの詳細については、AWS での多要素認証(MFA)の使用 詳しく記載してあります。

1. アカウントの多要素認証(MFA)有効化を行う

- (1)

ルートユーザーでサインイン後、マネジメントコンソールからアカウント名をクリックし、マイセキュリティ資格情報をクリックしてください。

- (2)

セキュリティ認証情報の画面から「多要素認証(MFA)」のタブを開き、「MFAの有効化」をクリックしてください。

2. アカウントとMFAデバイスを紐づける

- (1)

事前に準備をした、MFAデバイスにチェックを入れ「続行」をクリックしてください。

今回は仮想MFAデバイスを利用した二要素認証設定手順のご紹介をします。

- (2)

Google Authenticatorなどで、QRコードを読み取って、表示された2つの認証コードを入力し、「MFAの割り当て」ボタンをクリックしてください。

- ※ 事前に準備したMFAデバイスによって認証コードの表示方法が変わります。今回は、スマートフォンにGoogle Authenticatorをインストールしておき、二要素認証を行いました。

- ※ Google Authenticatorはワンタイムパスワード認証に必要なコードを生成するスマートフォン用アプリです。

- (3)

MFAデバイスが正常に関連付けられた旨のポップアップが出たら、二要素認証の設定は完了です。「完了」をクリックしてください。

IAMユーザーを作成する

IAMパスワードポリシーを適用

デフォルトの設定では、IAMユーザーのパスワードポリシーは脆弱です。この設定で、パスワードに含むことができる文字種別の指定や、パスワードの長さや有効期限を設定できます。これらの設定を行い、セキュリティを強化しましょう。

IAMパスワードポリシー適用方法

1. IAMダッシュボードを開く

- (1)

2. パスワードポリシーを変更する

- (1)

パスワードポリシーの要件を入力・選択し「変更の保存」をクリックしてください。

- (2)

パスワードポリシーが変更された画面が表示されたら設定完了です。

管理用IAMユーザー、グループを作成する

AWSには、先ほど多要素認証を設定した「ルートユーザー(アカウント所有者)」に加えて、ルートユーザーまたはアカウントの IAM 管理者によって作成される「AWS Identity and Access Management(IAM)ユーザー」を作成することができます。

冒頭でも触れたように、ルートユーザーのアカウント情報が万一漏洩し乗っ取り被害にあった場合、全権を奪われ、そのアカウントは使用不可になります。このようなケースを回避するために、「システムの開発・運用に携わるメンバーに対し必要最低限の権限を与えたIAM ユーザーを作成し、利用する 」方法をご紹介します。

管理用IAMユーザー作成方法

1. IAMダッシュボードを開く

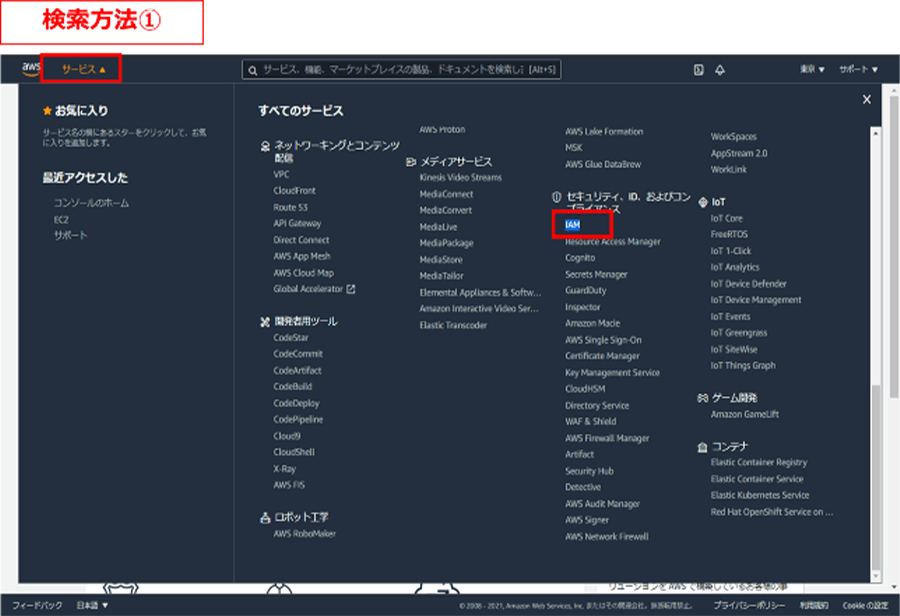

AWS マネジメントコンソール にアクセスし、ルートユーザーでサインインします。AWS マネジメントコンソールから、IAMダッシュボードを検索します。検索方法は、2パターンあります。

- 検索方法①

- 画像の赤枠、サービスタブより、「IAM」を選択します。

- 検索方法②

- 検索窓より、「IAM」と検索します。

2. IAMユーザー追加を行う

- (1)

「ユーザー」をクリックする。

IAMダッシュボードに遷移したら、「ユーザー」をクリックしてください。

- (2)

「ユーザー追加」をクリックする。

- (3)

IAMユーザーの詳細設定を行う。

画像の赤枠部分を設定していきます。設定完了後は、「次のステップ:アクセス権限」をクリックしてください。ユーザー名 「名前_IAMUSER」など、分かりやすい名前での設定をオススメします。 - ※ 管理しやすいように設定しておきます。

アクセス種類 AWSマネジメントコンソールを選択します。 コンソールのパスワード 自動生成パスワードを選択します。

個人利用であれば、カスタムパスワードを選択頂いても構いません。パスワードのリセットが必要 チェックを行います。

管理用IAMグループ作成方法

1. 作成したIAMユーザーを、IAMグループに所属させる

- (1)

「ユーザーをグループに追加」を選択する。

個人利用であれば、「既存のポリシーを直接アタッチ」を選択し、IAMユーザーに直接ポリシー付与しても問題ありません。

IAMグループとは ユーザー単体にポリシーを付与するのではなく、グループという枠組みにポリシーを付与し、そのグループにユーザーを参加させて管理する仕組みです。 - (2)

IAMグループを作成する。

グループ名を入力して、ポリシーの作成をクリック後、「AdministratorAccess」にチェックをつけてください。設定が完了したら「グループの作成」をクリックしてください。グループ名 「会社名_IAMGROUP」など、分かりやすい名前での設定をオススメします。 - ※ 管理しやすいように設定しておきます。

- (3)

IAMユーザーを所属させるグループを選択する。

IAMユーザーを所属させるグループを選択後、「次のステップ:タグ」をクリックします。

- (4)

タグの追加を行う。

タグの追加では、付加情報がなければこのままスルーし「次のステップ:確認」をクリックしてください。- ※ タグの追加は、AWSマネジメントコンソール上で表示されていないオリジナルの属性(項目)を追加することも可能です。

- (例)

- キー:Name

- 値(オプション):IAMUSER_TOKAITARO

今回は、IAMユーザーの名前も決まっていますので、設定を行わず次のステップへ進みます。

- (5)

設定事項を確認する。

すべての項目を確認し、問題がなければ「ユーザーの作成」をクリックしてください。これで、IAMユーザーをIAMグループに追加することができました。

IAMユーザーの情報取得方法

1. IAMユーザーの情報を取得する

- (1)

CSVファイルのダウンロードを行う。

AWS マネジメントコンソールへサインインするために、作成したIAMユーザー情報を取得します。

複数のIAMユーザーを発行すると、IAMユーザー情報を紛失しやすくなります。しかるべき場所に保存しておきましょう。

- (2)

ダウンロードしたファイルを開く。

ダウンロードしたファイルには、「IAMユーザー名,パスワード,AWS マネジメントコンソール サインインURL」が記載してあります。

- (3)

ダウンロードしたファイルをもとに、IAMユーザーの所属確認をする。

「(2)ダウンロードしたファイルを開く」に記載されているサインインURLより、AWS マネジメントコンソールを開きます。

アクセス権限のタブより、「個のユーザーグループ」を選択します。グループ名箇所、IAMグループをクリックしてください。

- (4)

IAMユーザー名、ポリシー名を確認する。

赤枠のユーザー名、ポリシー名を確認し、IAMユーザーがグループに所属できているか確認します。

これでIAMユーザー・IAMグループ作成確認作業が完了しました。

IAMユーザー削除方法

1. IAMダッシュボードを開き、IAMユーザーを削除する

- (1)

IAMダッシュボードを開く。

IAMユーザーを削除する場合は、IAMダッシュボードを開きます。- ※ IAMダッシュボードの開き方は、管理用IAMユーザー作成方法を参照してください。

「ユーザーの削除」を選択すると、削除したユーザーに関するアクセス情報が表示されます。チェックを行い、「はい、削除します」をクリックします。

- (2)

IAMユーザーが削除されていることを確認する。

セキュリティアラートを確認

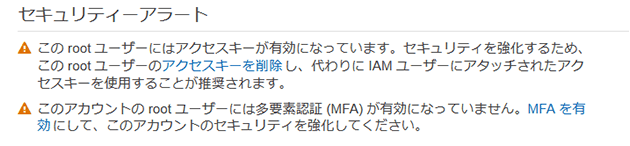

ここまで行ったセキュリティ設定がきちんと完了しているか、確認を行いましょう。

IAMダッシュボードにセキュリティアラートが表示されていなければ最低限のセキュリティ対策は完了です。

セキュリティアラート確認方法

1. セキュリティアラートが表示されていないことを確認

IAMダッシュボードにアクセスし、以下のようなセキュリティアラートが表示されていないことを確認しましょう。

- ※ IAMダッシュボードの開き方は、管理用IAMユーザー作成方法を参照してください。

他セキュリティ設定事項

ここからご紹介するのは、設定をしておくとよい事項です。ご自身の環境にあった設定を行い、AWS を安全に利用しましょう。

代替連絡先の設定

アカウント登録時以外の連絡先を設定できます。Billing(請求)、Operations(オペレーション)、Security(セキュリティ)の3点に関し、設定が可能です。それぞれの担当部門アドレスを設定しておけば、不正利用や情報漏洩があった際、即座に対応が可能となりますので設定をオススメします。

- (1)

マネジメントコンソールからアカウント名をクリックし、「マイアカウント」をクリックしてください。

- (2)

代替の連絡先の項目の右側にある「編集」をクリックし、各種情報を入力の上「更新」をクリックしてください。

秘密の質問設定

多要素認証の解除申請、電話問い合わせ時などに聞かれることがある、「秘密の質問」。設定すると質問内容の変更は可能ですが、設定の削除は出来ないため、ご自身の環境に合わせて設定することをオススメします。

- (1)

マネジメントコンソールからアカウント名をクリックし、「マイアカウント」をクリックしてください。

- (2)

秘密の質問の設定の右側にある「編集」をクリックし、各種情報を入力の上「更新」をクリックしてください。

まとめ

本記事では、AWSアカウント作成後に行ったほうが良いセキュリティ設定のうち多要素認証設定とIAMユーザー作成についてご紹介しました。次回は、コスト設定の手順をご紹介します。AWSを利用する前にアカウント作成後のセキュリティ設定とコスト設定を行うことで、より安心してAWSを利用いただけます。

AWSに興味を持たれた方、AWSを利用したいけれど運用が手間とお考えの方、是非当社にお問い合わせ ください。導入検討~構築~運用まで、しっかりとサポートさせていただきます。

関連サービス

おすすめ記事

-

2024.08.28

セキュリティ・バイ・デザイン入門|AWSで実現するセキュリティ・バイ・デザイン

-

2024.04.10

AWSを使って障害に強い環境を構築するポイント(システム監視編)

-

2023.07.04

クラウド利用時に知っておくべきセキュリティ知識【基礎編】

-

2023.06.15

AWSでゼロトラストセキュリティを実現する方法や、メリットをわかりやすく解説!

-

2023.06.05

AWSのセキュリティ対策は大丈夫? オンプレミスとの違いやセキュリティ関連のAWSサービスを紹介!