SSM セッションマネージャーを使ったマネジメントコンソールでも自宅からアクセスしてメンテナンス可能?

【テレワーク(リモートワーク)】 ~自宅からアクセスするAWS保守メンテナンス方法まとめ~ で、テレワーク(リモートワーク)をしながら、自宅からアクセスするAWSメンテナンス方法はできるのか?ということをご紹介しました。

今回はその記事の続きになります。

まず、SSM セッションマネージャーのご紹介をいたします。

SSMセッションマネージャーは、SSM(AWS Systems Manager)の機能の1つであり、SSM agentを通してインスタンスとセッションを接続する機能です。

実際に構築する手順をご紹介!

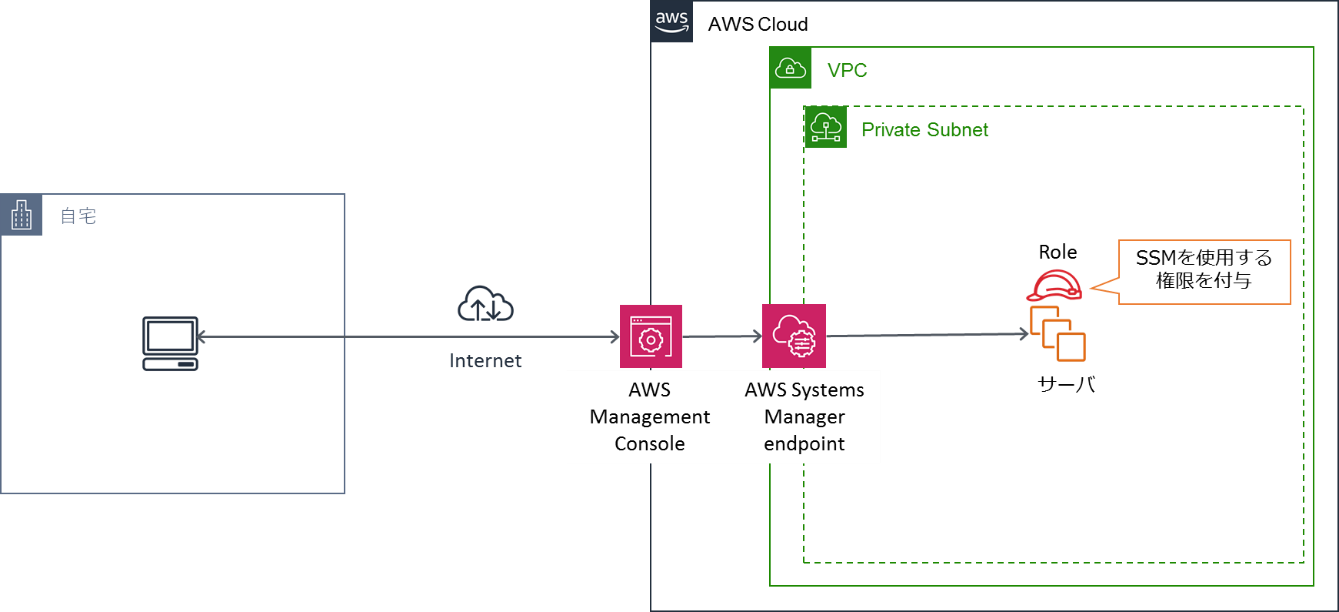

まず、AWSのマネージメントコンソールからSSMセッションマネージャーのサービスを使用して目的のサーバにアクセスします。

構築のポイント

- ユーザ管理と認証はIAMを使用します。

- AWSマネージメントサービスなので、セキュリティに問題はありません。安心してご使用いただけます。

- 接続はAWSマネジメントコンソール上からのアクセスになります。

- CLI(コンソール)のアクセスになります。

- EC2にSSMの権限を付与したロールの付与が必須です。

- ログイン時のユーザは共通でssm-userになります。

- AWSよりサポートを提供してもらえるので、サポート面に安心があります。

- インターネット接続を禁止している場合は、VPC エンドポイントが必要になります。

AWSのマネジメントコンソールの詳しい料金体系

- ※ インターネット接続ができない場合のみ必要になりますので、ご注意ください

- ※ 東京リージョン(2020/09時点)の利用を前提として試算

| VPC エンドポイント料金 | 1時間に付き$0.014、処理データ1 GBあたり$ 0.01 |

|---|

下記エンドポイントが必要になります。

com.amazonaws.region.ssm

com.amazonaws.region.ec2messages

com.amazonaws.region.ec2

com.amazonaws.region.ssmmessages

構築手順

Session Manager 開始方法ガイド を参考にSSMセッションマネージャーを使うための準備を行います。

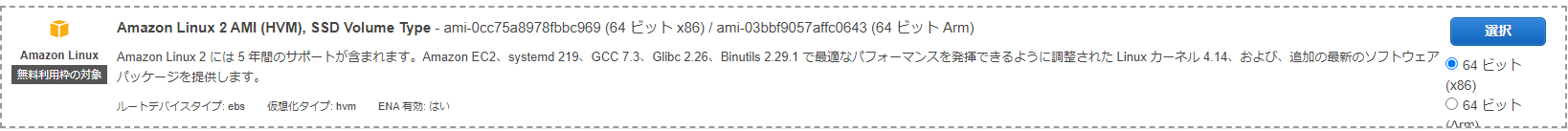

1. EC2の起動

- ①

前提条件を満たすためにSSMエージェントがすでにインストール済みのAWSが提供するAMIを使用してEC2を起動。

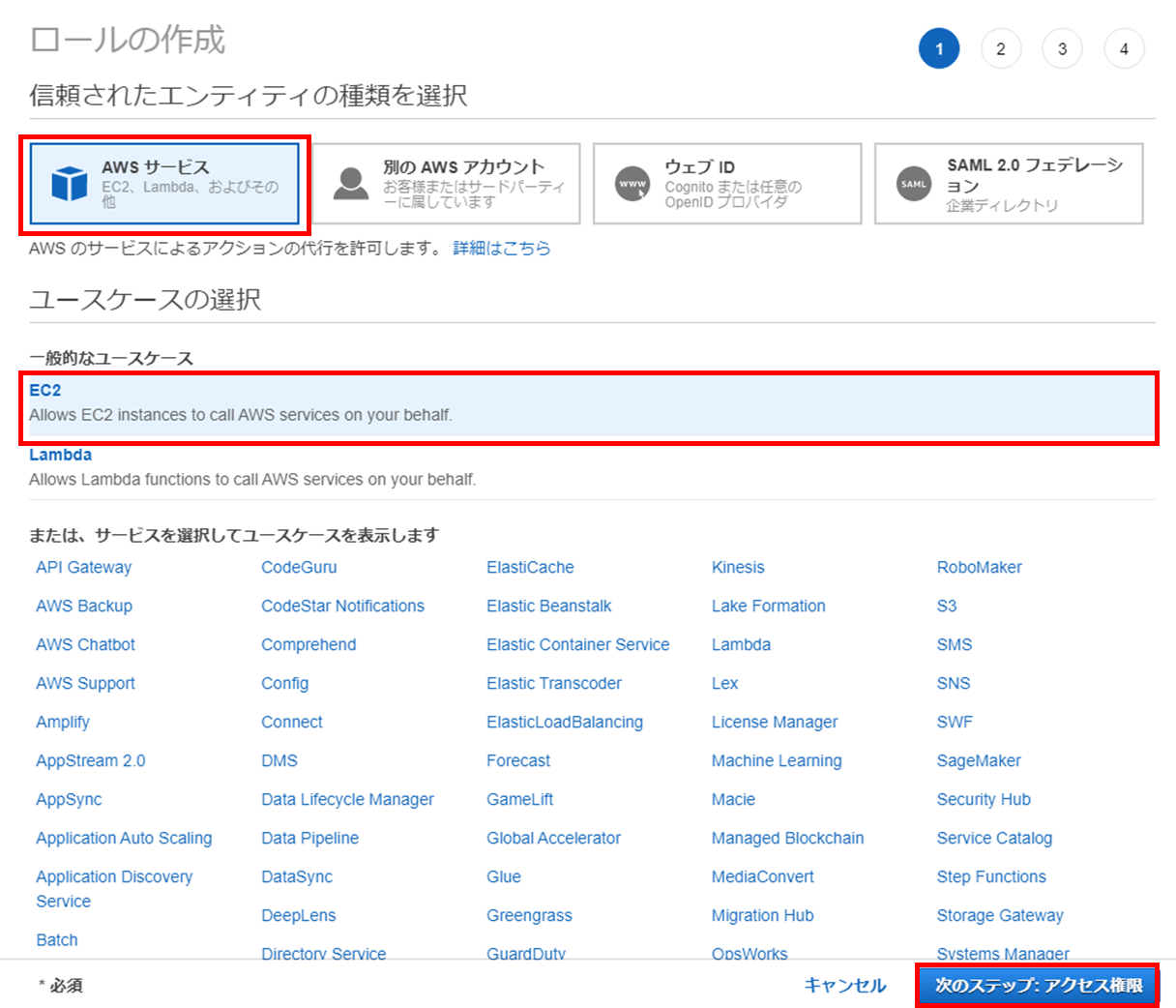

2. ロールの作成

- ①

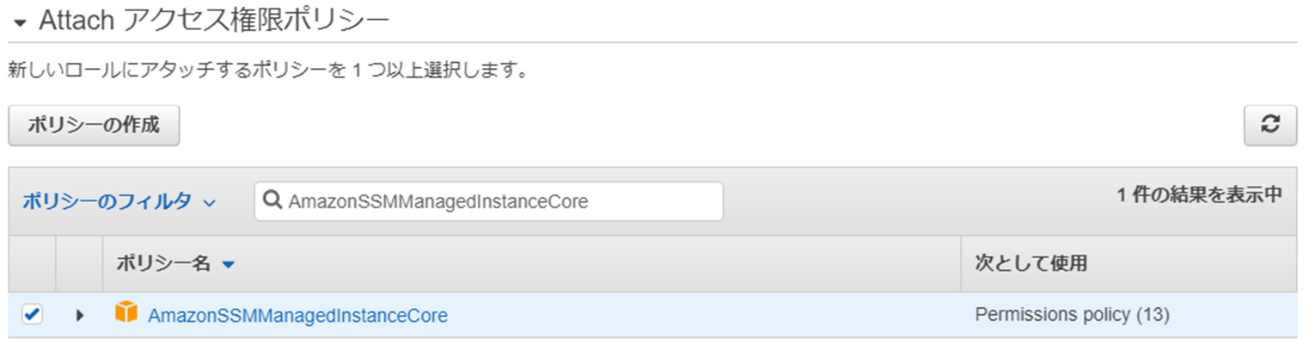

AmazonSSMManagedInstanceCoreの権限を付与したIAM ロールを作成し、EC2に付与する。

IAMのコンソールからロールのタブを選択⇒ロールの作成をクリック⇒AWSサービスのEC2を選択

- ②

AmazonSSMManagedInstanceCore権限を付与

- ③

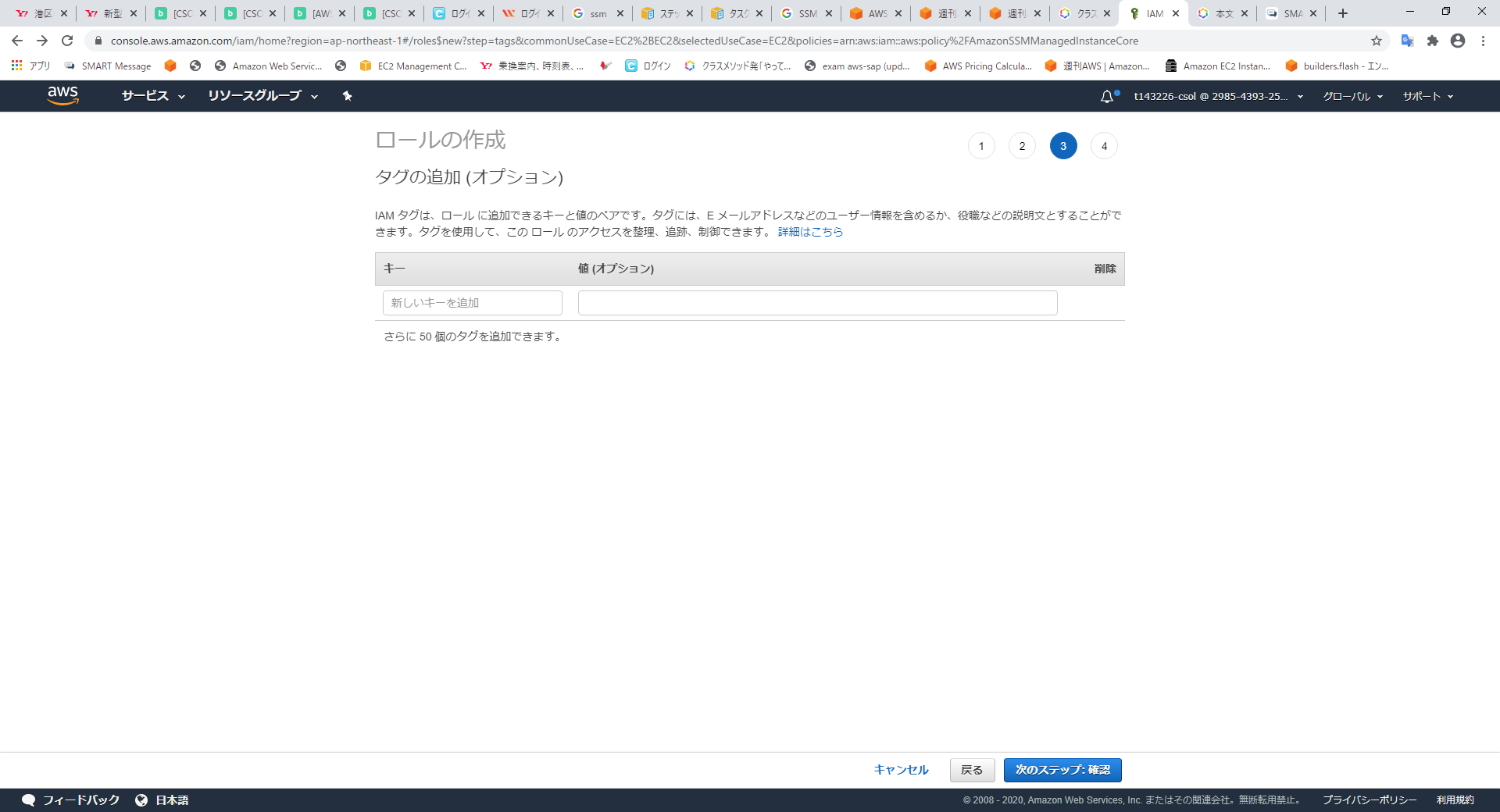

必要ならタブを追加

- ④

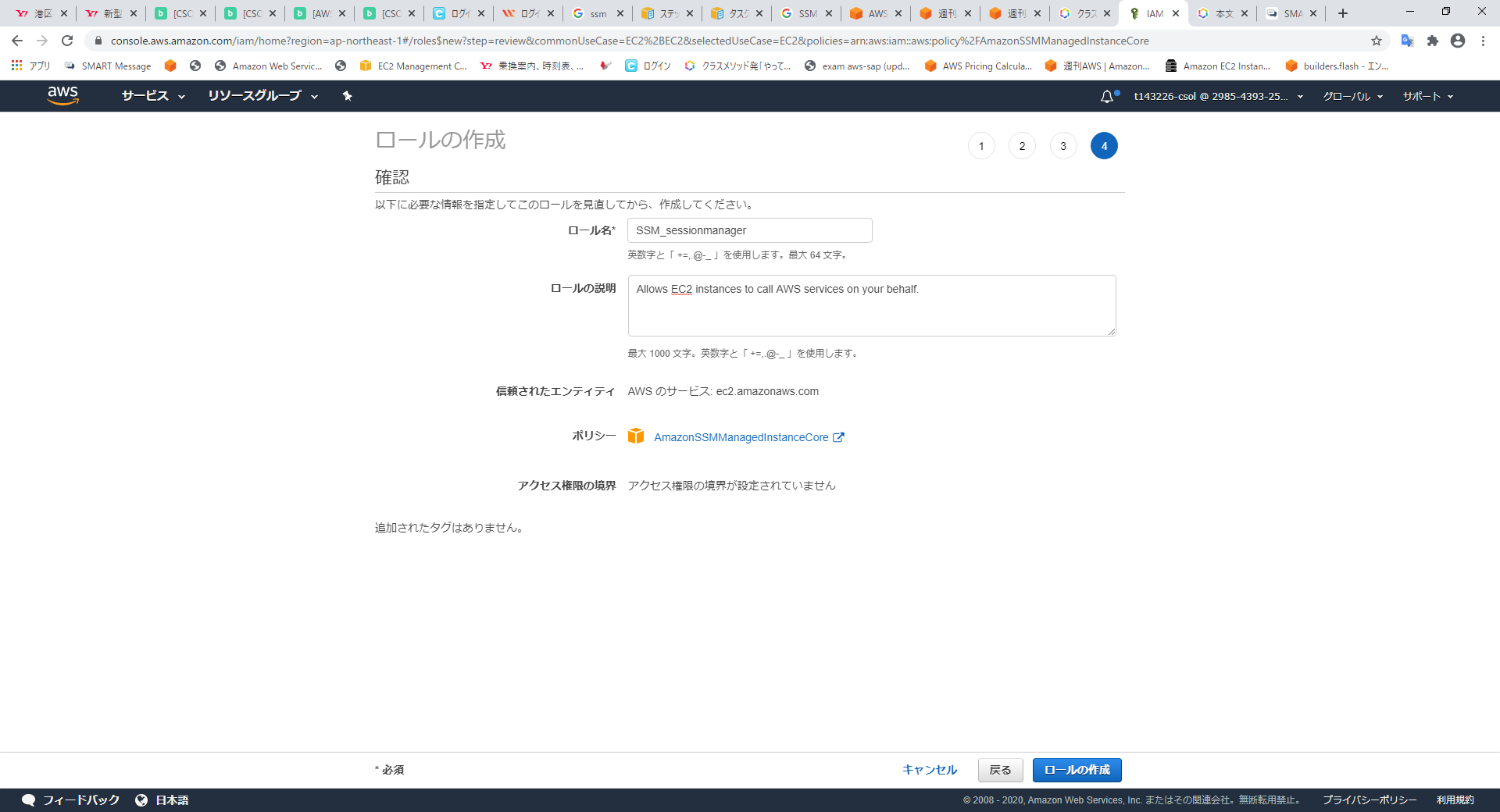

ロール名を入力⇒ロールを作成

- ⑤

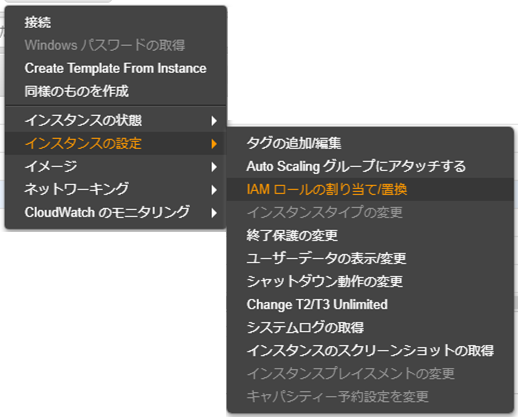

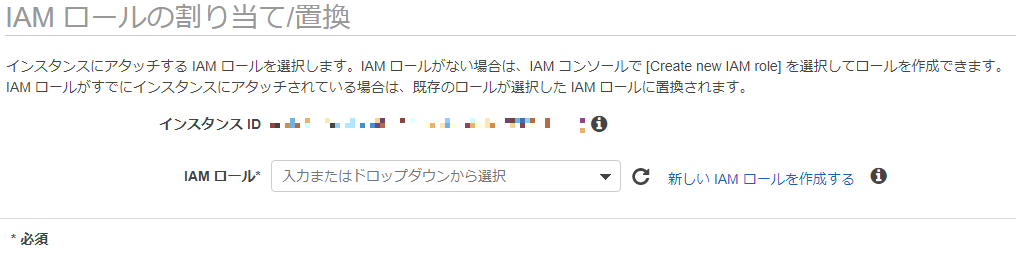

EC2のコンソールからロールを付与⇒EC2を選択しロールを割り当て

- ⑥

IAMロールの欄に作成したロールを選択しロールを付与

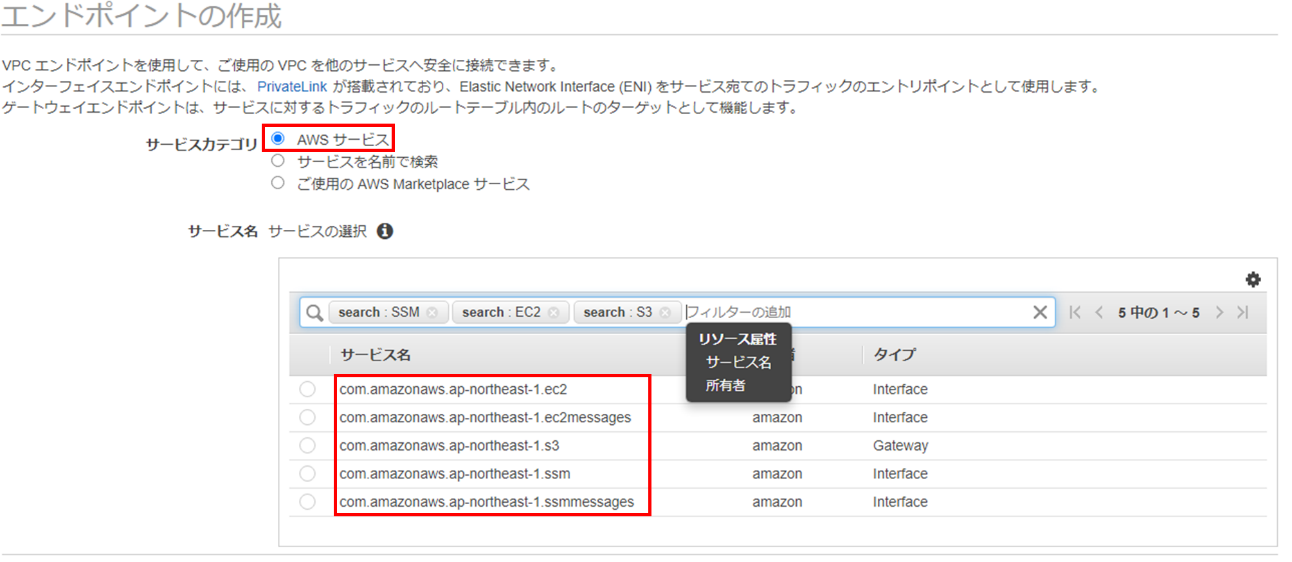

3. VPCエンドポイントの作成

- ①

下記のエンドポイントを付与

- インターフェースエンドポイント

com.amazonaws.region.ssm

com.amazonaws.region.ec2messages

com.amazonaws.region.ec2

com.amazonaws.region.ssmmessages

- ゲートウェイエンドポイント

com.amazonaws.region.s3

- ②

1回の操作で1つのエンドポイントしか作れないため、以下の操作を、作成するエンドポイントの数繰り返す。

VPCコンソールからエンドポイントのタグを選択⇒エンドポイントの作成をクリック⇒サービスカテゴリのAWSサービスを選択⇒サービス名を選択

- ③

エンドポイントを作成するサブネットと付与するセキュリティグループを選択(セキュリティグループはポート 443 でインスタンスからのインバウンドトラフィックを許可する必要があります。)

※S3のエンドポイントの場合エンドポイントへのルーティングを付与⇒ルートテーブルも選択

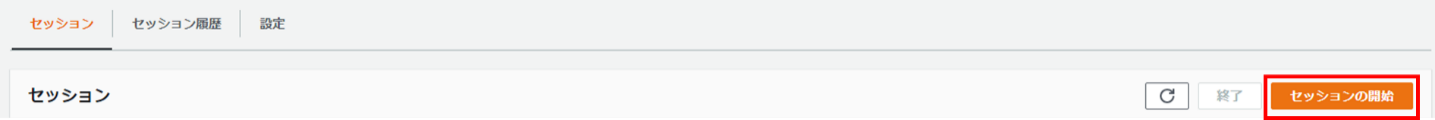

4.SSM セッションマネージャーで接続

- ①

SSMのコンソール画面からセッションマネージャーのタブを選択⇒セッションの開始をクリック

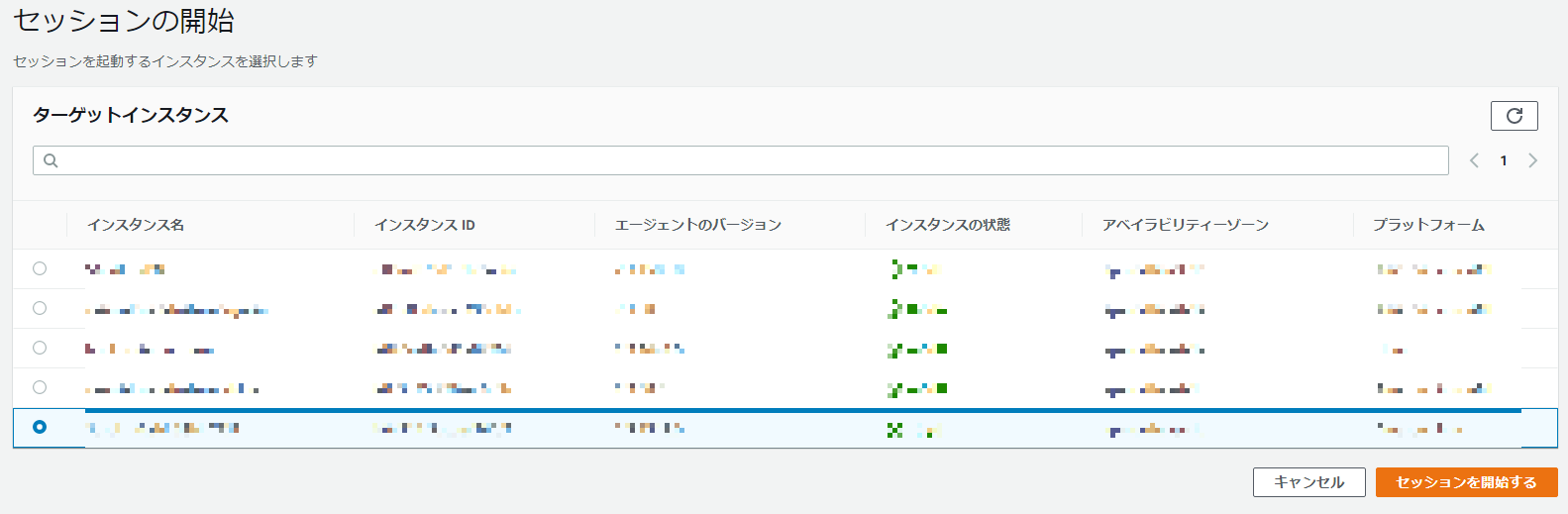

- ②

接続したいEC2を選択⇒セッションを開始する

- ③

セッション開始

※すぐに設定が反映されずEC2が表示されない場合があります。

まとめ

SSM セッションマネージャーを使ったマネジメントコンソールからのメンテナンスアクセスを構築してみました。一度環境さえ整えてしまえば、簡単に自宅よりアクセスでき、AWS保守メンテナンスがいつでもできるようになります。

CLI限定となってしまいますが簡単なメンテナンスなどに使ってみてはいかかでしょうか。

導入のご検討や、お困りごとがある際は、気軽に当社お問合せサイトにお問合せください。お客様の環境に最適な方法を提案いたします。